ローカルからさくらインターネットにssh接続

.sshディレクトリ作成

.sshディレクトリとは?

.sshディレクトリは、SSH(Secure Shell)に関する鍵や設定ファイルを保存するためのディレクトリです。SSHでの安全な接続を確立するために、公開鍵や秘密鍵が必要になるため、このディレクトリが使用されます。

ユーザーのホームディレクトリ直下(~/.ssh/)に作成

このディレクトリは通常、ユーザーのホームディレクトリ直下(~/.ssh/)に配置されます。

アクセス権限を自分のみに制限し、セキュリティを確保するための設定

mkdir ~/.ssh

# アクセス権限を自分のみに制限し、セキュリティを確保するための設定

chmod 700 ~/.sshSSH鍵の生成

もしまだSSH鍵を作成していない場合、以下のコマンドをPowerShellで実行して鍵を作成できます

# SSH鍵を生成する(RSA方式、鍵長4096ビット)

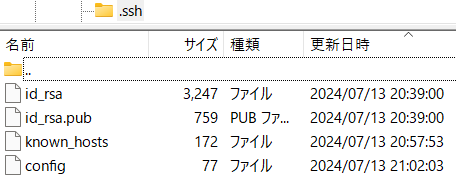

ssh-keygen -t rsa -b 4096.ssh/

├── id_rsa # 秘密鍵(サーバーにアクセスする際に使用)

├── id_rsa.pub # 公開鍵(サーバーに登録し、鍵認証で接続)

└── known_hosts # 接続したことのあるホスト(サーバー)のリスト

開鍵のさくらサーバーへの登録

さくらの管理画面から、生成した公開鍵(~/.ssh/id_rsa.pub の内容)を登録します。

「サーバー情報」→「SSH公開鍵」→「新規追加」クリック

.ssh/configファイルの設定

.ssh/config ファイルに追加する設定は、SSH接続を簡略化し、複数のサーバーにアクセスする際の手間を減らすためのものです。ここでは、さくらインターネットのレンタルサーバーに接続するための設定について詳しく説明します。

~/.ssh/configファイルに以下のような設定を追加します:

# 接続名を定義する(例として「sakura」を設定)

# 「ssh sakura」と入力するだけで接続できるようになる

Host sakura

# 接続先のIPアドレスまたはドメイン名を指定

# ここにはさくらインターネットのサーバーのIPやホスト名を記述

HostName [さくらサーバーのIPアドレスまたはホスト名]

# SSHでログインするユーザー名

# さくらのアカウント名を記述

User [さくらのアカウント名]

# SSH接続に使用するポート番号

# 通常22がデフォルトポート

Port 22

# 使用する秘密鍵ファイルのパスを指定

# デフォルトの鍵(~/.ssh/id_rsa)を使用

IdentityFile ~/.ssh/id_rsa

.ssh/

├── config # SSHの接続設定ファイル(複数サーバーの設定が可能)

├── id_rsa # 秘密鍵(サーバーにアクセスする際に使用)

├── id_rsa.pub # 公開鍵(サーバーに登録し、鍵認証で接続)

└── known_hosts # 接続したことのあるホスト(サーバー)のリストさくらインターネットにssh接続

ssh sakuraAre you sure you want to continue connecting (yes/no/[fingerprint])?

このメッセージは、初めて新しいホストに接続しようとしている際に表示される標準的なセキュリティ警告です。

さくらインターネットの管理画面やドキュメントでホストのフィンガープリントを確認 → ”yes” と入力して続行します。

さくらインターネットからGitHubにssh接続

bashに変更

% bash

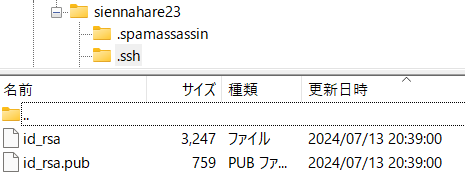

[siennahare23@www3910 ~]$公開鍵と秘密鍵を作成

[siennahare23@www3910 ~]$ cd ~/.ssh

[siennahare23@www3910 ~/.ssh]$ ssh-keygen -t rsa -b 4096鍵の名前、パスフレーズを要求されますが、「Enter」で進めるとデフォルトの名前(「id_rsa」、「id_rsa.pub」)でパスフレーズを必要としない鍵のペアが生成されます

SSH鍵を生成すると、以下のようなメッセージが表示されます。このメッセージには秘密鍵の保存場所、公開鍵の指紋(Fingerprint)、ランダムアート画像などが含まれます。

Generating public/private rsa key pair.en -t rsa -b 4096

Enter file in which to save the key (/home/siennahare23/.ssh/id_rsa):

Enter passphrase (empty for no passphrase):

Enter same passphrase again:

Your identification has been saved in /home/siennahare23/.ssh/id_rsa.

Your public key has been saved in /home/siennahare23/.ssh/id_rsa.pub.

The key fingerprint is:

SHA256:3x+egZ5oS58YhHEoWZbiDnzFg+00qH2/y/Da9G1olgQ siennahare23@www3910.sakura.ne.jp

The key's randomart image is:

+---[RSA 4096]----+

| =o. |

| ++O. |

| . +o=oo. |

| + +.o+E |

| + .S... |

| . o.... |

| . =oooo |

| BoB=*.+ |

| .oO=*.= |

+----[SHA256]-----+実際に使用する際には、秘密鍵 (id_rsa) の内容は絶対に公開しないように注意しましょう。

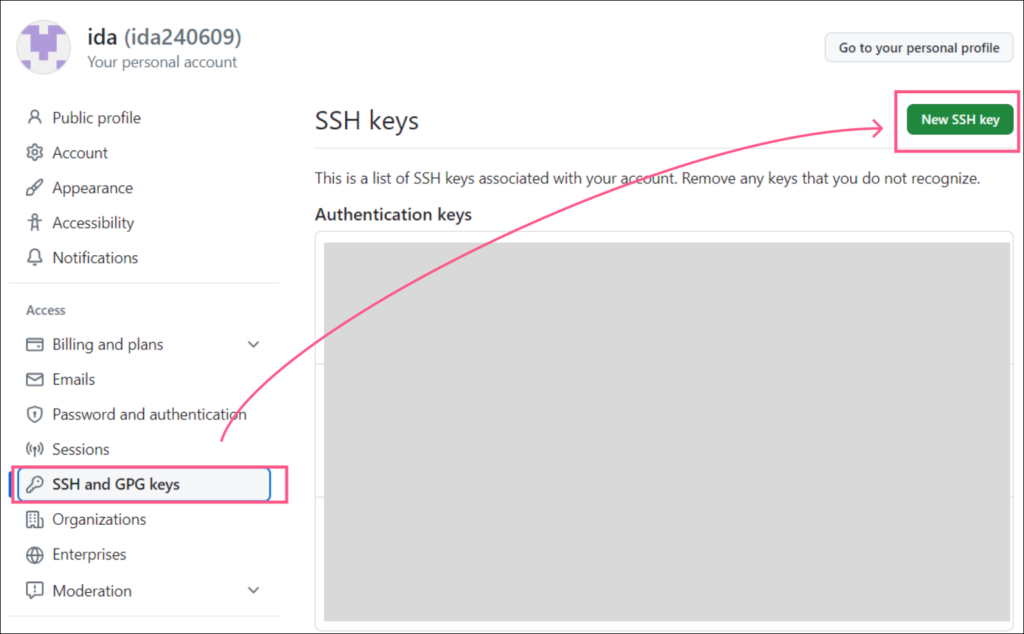

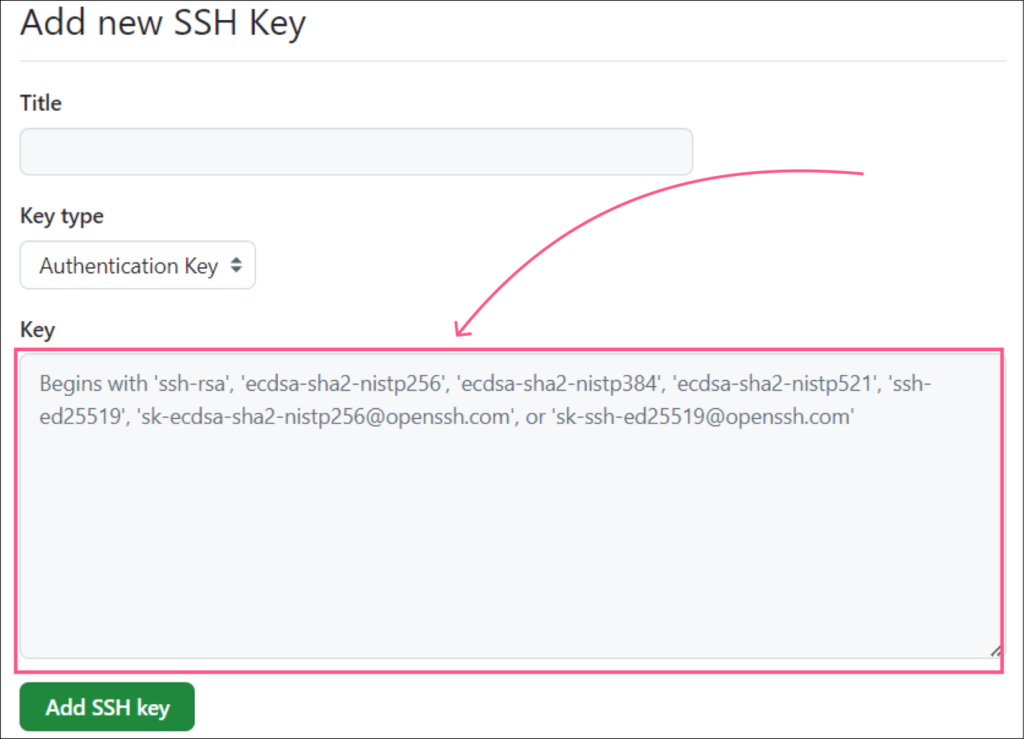

Githubに公開鍵を登録

公開鍵の内容を表示し、全文コピーします

cat ~/.ssh/id_rsa.pub

コピーした公開鍵の内容をはりつけ

configファイルの作成

[siennahare23@www3910 ~/.ssh]$ touch ~/.ssh/config

config

※秘密鍵の名前を変更している場合はデフォルトの「id_rsa」から変更する必要があります

Host github.com

HostName github.com

IdentityFile ~/.ssh/id_rsa

User git# GitHubにSSH接続のテストを行うためのコマンド

ssh -T git@github.comこのコマンドを実行すると、GitHubに鍵を登録していれば次のようなメッセージが表示されます

Hi username! You've successfully authenticated, but GitHub does not provide shell access.GitHubからリポジトリをクローン

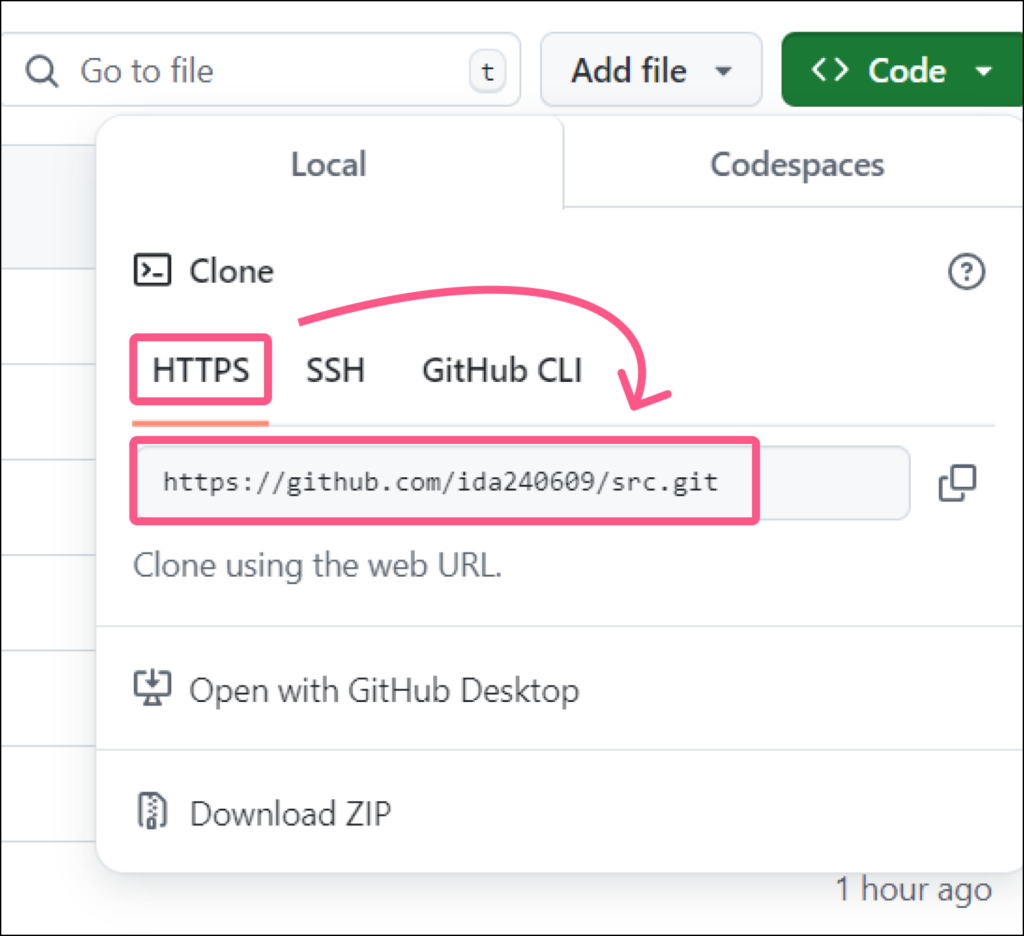

方法1:HTTPS方式 (https://github.com/...)

- パスワードまたはPersonal Access Tokenが必要

- プロキシ環境でも動作

- 認証の度に認証情報の入力が必要

git clone https://github.com/yourusername/your-repository.git .

方法2:SSH方式 (git@github.com:…):

git clone git@github.com:ida240609/src.git .- SSH鍵による認証 より安全

- パスワード入力不要 一度設定すれば再認証不要

- セキュアな通信