レンタルサーバー管理会社から不正アクセス検知と制限実施に関する通知

平素は当サービスをご利用いただき誠にありがとうございます。

エックスサーバーサポートでございます。

XServerアカウントID:[アカウントID]

サーバーID :[サーバーID] ([サーバーホスト名])

ドメイン名 :[ドメイン1]

[ドメイン2]

[ドメイン3]

...

お問合せ番号:[お問合せ番号]

お客様のサーバーアカウントにおいて、サーバーに対する負荷が著しく高い状況を確認いたしました。

この度の負荷上昇に際してプロセスの稼働状況を確認しましたところ、以下の不正なプロセスが多数稼働しておりました。

▼稼働していた不正なプロセス

-------------------------------------------------------

Sat Sep 20 18:07:57 2025 /opt/php-7.4.33-2/bin/php /home/[サーバーID]/[ドメイン名]/public_html/l.php

-------------------------------------------------------

...

これを受け、当サポートにてセキュリティ調査を行いましたところ、

お客様がご利用のプログラムにセキュリティ上致命的なバグ(脆弱性)が存在し、

当該脆弱性を第三者に悪用されてしまった可能性が非常に高い状況でございました。

そのため、事後のご案内となり大変恐縮でございますが、緊急措置として下記制限を実施しております。

▼サポートにて実施した制限内容

・複数ドメインにおいて「WordPressセキュリティ設定」の全機能を有効化

▼マニュアル > WordPressセキュリティ設定

https://www.xserver.ne.jp/manual/man_server_wpsecurity.php

https://support.xserver.ne.jp/manual/man_server_wpsecurity.php

・複数ドメインにおいて「WAF設定」の全機能を有効化

▼マニュアル > WAF設定

https://www.xserver.ne.jp/manual/man_server_waf.php

https://support.xserver.ne.jp/manual/man_server_waf.php

・設置されていた不正プログラムファイルについて、パーミッションを「000」へ変更し、機能を無効化

[不正プログラムと思われるファイル一覧]

...

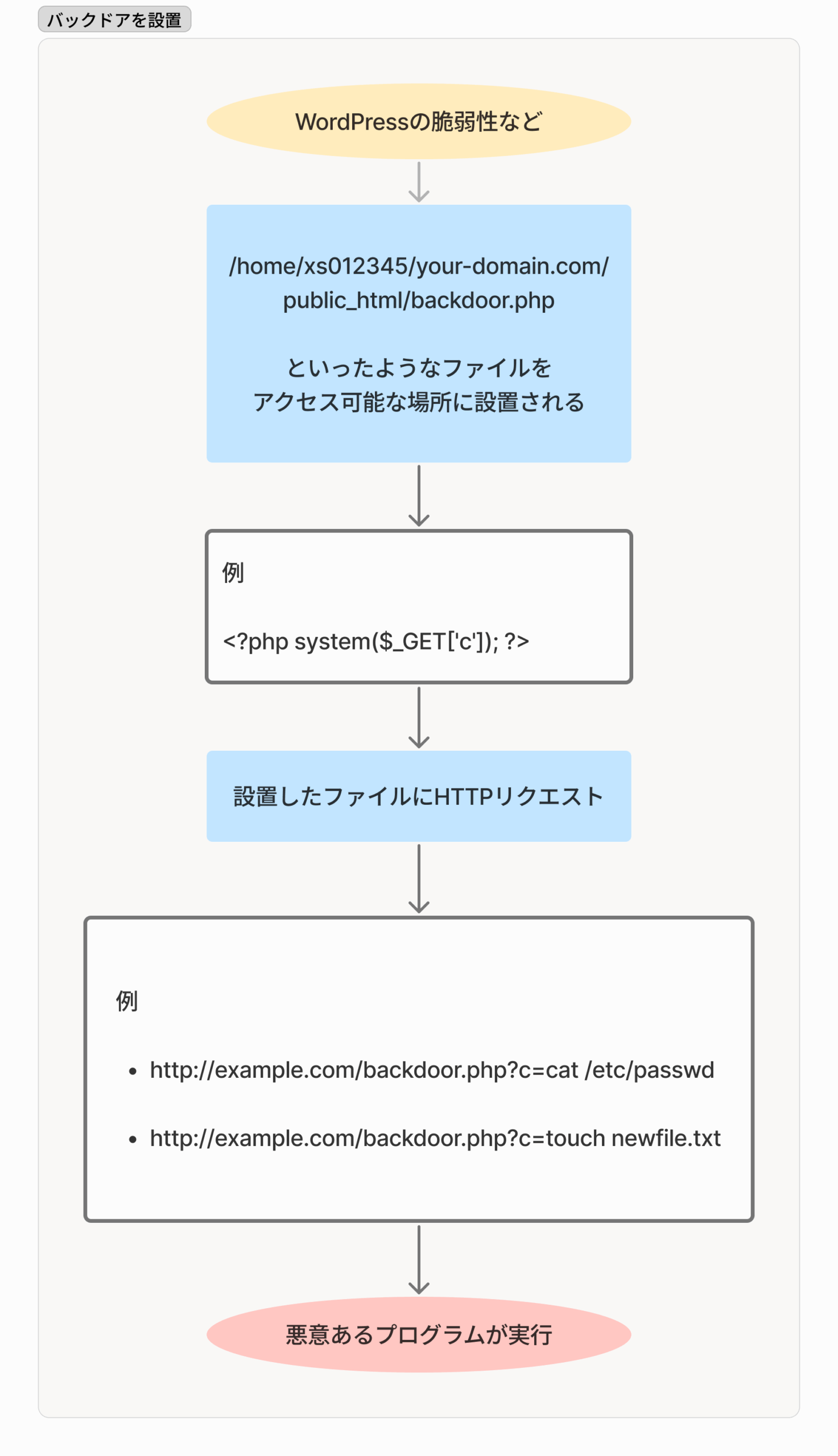

この度のような不正アクセスの被害に遭われた場合、検出された不正なファイル以外にも、

他の不正なファイルやバックドア(不正アクセスを容易とする仕組み)などが設置されている可能性が考えられます。

不正アクセスによる被害の発生を防ぐため、下記内容をご確認いただき、ご対応下さいますよう、よろしくお願いいたします。

...

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

【1】サポートにて実施したセキュリティ調査について

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

お客様のサーバーアカウントにおいて

前述の不正なファイル(ウイルス、マルウェアなど)が検出されるとともに、

日本国外からの不審なアクセスを確認いたしました。

[不審なアクセスログの一部]

------------------------------------------------------------

[ドメイン名] [IPアドレス] - - [20/Sep/2025:18:07:45 +0900] "POST /about.php?520 HTTP/1.1" 200 1750 "-" "Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/136.0.0.0 Safari/537.36 Edg/136.0.0.0"

[ドメイン名] [IPアドレス] - - [20/Sep/2025:18:07:46 +0900] "POST /about.php?520 HTTP/1.1" 200 1787 "-" "Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/136.0.0.0 Safari/537.36 Edg/136.0.0.0"

------------------------------------------------------------

上記ログに記載されているファイルにつきましては、

不正に設置または改ざんされている可能性が高くございます。

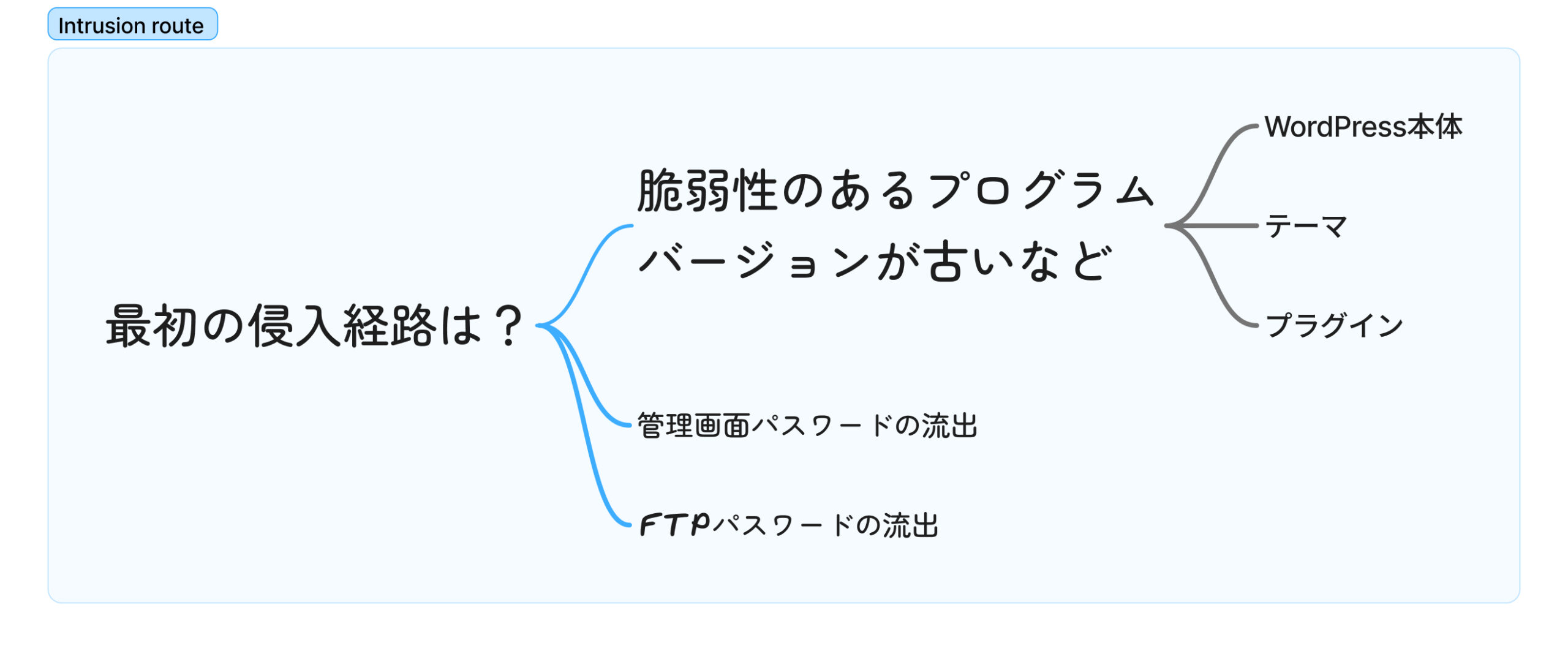

なお、不正アクセスの根本原因は下記パターンに大別されます。

▼不正アクセスの根本原因

------------------------------------------------------------

(1)お客様が運用中のプログラム(WordPress等)において

[1]プログラム(WordPress等)の管理パスワードが流出し、第三者に不正ログインされた。

[2]セキュリティ上問題のある致命的なバグ(脆弱性)が存在し、第三者に脆弱性を利用された。

不正ログインされる、もしくは脆弱性が存在する場合、WordPressに限らず

下記のような操作をプログラム経由で実施されてしまう可能性がございます。

(一例)

・WordPressやFTP、メール等のアカウントのID、パスワードの奪取

・不正なアカウント、不正なファイルの設置

・既存ファイルの改ざん

・他者への攻撃の実行

・不正なコンテンツ、フィッシングサイトの公開・開設

(2)お客様のサーバーアカウントに関するFTP情報が流出し、

第三者に不正にFTP接続をされた。

→FTP操作自体によるファイル改ざんはもとより、

任意のプログラムを設置することでどんな操作でも実行できてしまいます。

------------------------------------------------------------

お客様のサーバーアカウントにおいては不審なFTPアクセスが見られないことから、

消去法的なご案内となりますが、

プログラム(WordPress等)の管理パスワードが流出しプログラムを悪用されたか

お客様が運用中のプログラムの脆弱性を悪用されてしまった可能性が高いものと思われます。

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

【2】お客様に行っていただきたい対応内容について

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

お客様のPCや運用中のサイトのセキュリティ対策は

お客様ご自身にて管理を行っていただく責任がございます。

この度の不正アクセスについて、原因を根絶し、不正に設置されたファイルや

改ざんされたファイルをサーバーアカウント上から完全に駆逐するため、

大変お手数ですが、下記作業をなさいますようお願いいたします。

───────────────────────────────────

[1] ご利用のPCにてセキュリティチェックを行ってください。

----------------------------------------------------------------------

お客様のご利用PC端末にてセキュリティソフトを最新版に更新していただき、

ウイルスチェックと駆除をおこなってください。

また、Windows UpdateやAdobe Reader、Flash Playerなどの

ご利用PC端末にインストールされているソフトウェアにつきましても、

最新版へ更新してください。

※本件はプログラムの脆弱性に起因する不正アクセスの可能性が高い状況では

ございますが、念のため上記ご確認をお願いいたします。

───────────────────────────────────

[2] 検出されているすべてのファイルの完全削除 または、該当ドメイン名を「初期化」してください。

----------------------------------------------------------------------

下記、ケース1、ケース2のうち【いずれか一方のみ】を実施してください。

※いずれの対応を行った場合でも、後続[3] ~ [5]の作業は必須となります。

※バックアップ機能からデータ復元をご検討のお客様へ

ドメインの「初期化」をご対応前に、サーバーパネル「バックアップ機能」画面より

バックアップデータが取得できることを必ずご確認いただいた上で

作業を進めていただくようお願いいたします。

※一部のお客様環境では、ファイル数過多等による負荷が原因となり、

自動バックアップ機能の対象から除外されております。

───────────────────────────────────

ケース1■検出されているすべてのファイルの完全削除する場合 (※推奨)

───────────────────────────────────

前述「サポートにて実施した制限内容」にリストアップされている

[不正プログラムと思われるファイル一覧]に記載されている【すべてのファイル】について

ファイルの削除を実施してください。

※ファイルを別の場所に移動させる、ファイル名を変更するといった対応は効果がございません。

※パーミッションが000となっているものを削除せず、他者が実行できる状態にすると

不正な攻撃が再発し、サポートにおいてより強い制限を実施する可能性がございます。

※バックアップや作業用端末に保存されているファイルもすでに汚染されている可能性がございます。

再発防止のため、セキュリティ上問題のない、改ざんされていないクリーンな

データをアップロードなさいますようお願いいたいます。

───────────────────────────────────

ケース2■該当ドメイン名を「初期化」する場合 ※該当ドメイン名のウェブ領域に設置されたすべてのファイルが削除されます

───────────────────────────────────

「サーバーパネル」→「ドメイン設定」→該当ドメインの「初期化」と

アクセスしていただき、「ウェブ領域・設定の初期化」をご選択のうえ、

該当ドメイン名を初期化してください。

※複数のドメインが汚染されている場合は、

不正プログラムが1つ以上設置されていたドメインについて

ドメイン名を初期化することを推奨いたします。

※上記作業により、該当ドメイン名のウェブ領域に設置された

すべてのファイルが削除されます。

画像、プログラム、設定ファイルなどの必要なデータは

事前にバックアップを取った上でドメイン名を初期化してください。

※上記作業による、データベースの初期化・削除はございません。

───────────────────────────────────

[3] FTPソフトによるデータアップロードなど、

ホームページ再開のための作業を行ってください。

----------------------------------------------------------------------

制限時点のデータは不正に改ざんされているデータを含む可能性や

セキュリティ上問題がある可能性がございます。

再発防止のため、セキュリティ上問題のない、改ざんされていないクリーンな

データをアップロードなさいますようお願いいたいます。

※CGIプログラムをご利用の場合はパーミッションの変更にご注意ください。

───────────────────────────────────

[4] 該当ドメインにて設置されていたプログラムにおいて、

脆弱性の調査を必ず行ってください。

----------------------------------------------------------------------

不正アクセスの原因を明確にした上で、

ホームページの運用を再開なさいますようお願いいたします。

※不正アクセスの原因を特定しないままホームページを再開した場合、

再度同様の被害に遭う可能性が非常に高くなってしまいます。

◆「WordPress」や「Joomla!」などのCMSツールをご利用の場合、

脆弱性が発表されていない最新バージョンを必ずご利用ください。

旧バージョンのCMSツールには、脆弱性が報告されているケースが

非常に多くございます。

また、プラグインやテーマファイルにつきましても、

最新のものを新規にインストールしていただくことを推奨いたします。

───────────────────────────────────

[5] 設置されているWordPress等の設置プログラムについて管理パスワードを変更してください。

----------------------------------------------------------------------

WordPress等の設置プログラムにて、管理画面より管理パスワードの変更をお願いいたします。

既に【パスワードが攻撃者によって特定】されており

悪用されている可能性が非常に高い状況です。

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

【重要】管理パスワードの変更をお願いいたします

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

パスワード総当り(ブルートフォースアタック)による攻撃や、

お客様が運用中のプログラムに脆弱性が存在し、

該当脆弱性を悪用され、不正にアクセスの被害にあわれた可能性が高いものと思われます。

※これまでと同じパスワードは絶対に設定しないでください。

また、アルファベット・数字を絡めた、第三者に推測されづらい

パスワードをご設定ください。

※念のため、今回不正アクセスが発生しておりましたドメイン以外の

WordPress・その他設置プログラムでも、同様に管理パスワードの変更をご検討お願いいたします。

───────────────────────────────────

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

【3】推奨される設定について

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

お客様のウェブサイトにてPHPプログラムをご利用の場合、

サーバーパネルの「php.ini設定」にて

「allow_url_fopen」および「allow_url_include」をいずれも

「無効(Off)」にすることを強くお勧めいたします。

◇マニュアル:php.ini設定

https://www.xserver.ne.jp/manual/man_server_phpini_edit.php

※上記設定項目は「外部ファイルを読み込む/実行する」操作に対する可否設定です。

ご利用のプログラムにより、上記それぞれの設定を「On」にする

必要がある場合もございますが、外部からのデータ読み込み等が必要ない場合、

これら設定は無効にしたうえでプログラムをご運用ください。

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

【4】自動バックアップ機能について

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

サーバーパネル内の『自動バックアップ』機能により、

過去のデータはバックアップされており

無償でバックアップデータの取得が可能です。

バックアップデータを公開領域に設置する際には、

特に【1】でご案内した不正ファイルが含まれていないかどうか、

十分ご確認いただいた上でご利用ください。

◇自動バックアップとは?

https://www.xserver.ne.jp/functions/service_backup.php

https://business.xserver.ne.jp/service/detail_backup.php

◇自動バックアップからのデータ取得

https://www.xserver.ne.jp/manual/man_server_download.php

https://support.xserver.ne.jp/manual/man_server_download.php

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

なお、今後、同様の状況が再度確認された場合、

さらなる制限を実施する可能性がございます。

不正アクセスによる被害の発生・再発を防ぐための措置でございます。

何卒ご理解くださいますようお願いいたします。

以上、何卒よろしくお願い申し上げます。

ご不明な点などございましたら、お気軽にお問い合わせください。

◆本内容と関連するお問い合わせの際は..どのような攻撃をされたのか?

WordPressの脆弱性を悪用して、サーバー上に不正なプログラム(Webシェル)を設置され、サーバーリソースを大量消費する攻撃を実行されています。

不正アクセスの結果発生したエラー

インシデントで発生したないようについては以下の通りです

サイトを見てみると下記のエラーが発生

- ファイルが改ざん(ファイルの内容、ファイルの権限が原因)されているせいで発生しているエラー

- 攻撃後のサーバー管理会社の即時対応で改ざんされたをchmod 000で無効化して読み取り不可になったためのエラー

- エラーの対応としてはXServerの自動バックアップの取得・復元を使用

https://www.xserver.ne.jp/manual/man_server_restore.php - それでも発生したエラーはプラグインをリネームして無効化して再度、名前を戻して有効化で解消

攻撃者が作成した不正ユーザー「Al1wpadmin」

知らないユーザーがあり、内容を見てみるとニックネームがなかったりサイトがhttp://wwwとかなり怪しい

「Al1wpadmin」についての記事

本インシデントでは即対応として削除しましたが、ユーザーのログを確認する必要がありますので、その後削除すればよかったかもしれません(サーバー管理画面でphpMyAdminなどでSQLで確認など、、)

-- 全ユーザーの詳細情報

SELECT

u.ID,

u.user_login,

u.user_email,

u.user_registered,

u.display_name,

m.meta_value as capabilities

FROM wp_users u

LEFT JOIN wp_usermeta m ON u.ID = m.user_id

WHERE m.meta_key = 'wp_capabilities';-- 削除されたユーザーの投稿が残っているか確認

SELECT * FROM wp_posts WHERE post_author = '削除されたユーザーID';

-- usermeta テーブルに残骸があるか確認

SELECT * FROM wp_usermeta WHERE user_id NOT IN (SELECT ID FROM wp_users);「XServerの自動バックアップ」は「MySQLバックアップ取得・復元」

今回の対応として「XServerの自動バックアップ」は「MySQLバックアップ取得・復元」を実施

サーバーの復元だけでなく、DBの復元もすべきか?

「XServerの自動バックアップ」は「MySQLバックアップ取得・復元」と別になります。

WordPressのユーザー情報はデータベースに保存されるためサーバーのバックアップ復元のみだと、不正ユーザーはそのまま残ってしまいます

復元元の日付より新しい投稿データなどはなくなってしまいます

カスタマーに初期化の必要性を確認

14日前の不正アクセス前の状態のバックアップから復元しましたが、他に対応すべきことはあるのでしょうか、、カスタマーに確認する予定です

今回の不正アクセスに関し、以下の対応を行いました。

サーバー領域(Web領域・Web用設定ファイル)を14日前の自動バックアップから復元

データベースも同様に14日前のバックアップから復元

不正ユーザー削除、プラグイン権限エラー対応済み

この状態でサイトは正常に動作しております。

そこで確認させていただきたいのですが、

バックアップ復元を行っていても、やはり「ドメイン初期化」を実施することが必須でしょうか。

また、初期化を省略した場合に考えられるリスクがあればご教示いただけますと幸いです。

かならずドメイン初期化が必須というわけではございません。

ただし現状は不正アクセスを受ける前の時点で復元されており、

通知させていただいている通りサイトの脆弱性は変わらず存在している状態でございます。

※WordPress等CMSのログイン情報は変更いただいている前提です。

ただ状態を前に戻しただけでは再度サイトの脆弱性を利用され

不正アクセスされる恐れがあるため、CMS本体のアップデートや、

プラグインなどプログラムのアップデートは実施いただきたく存じます。

サーバー設定の見直し

メールで下記とありました

お客様のウェブサイトにてPHPプログラムをご利用の場合、

サーバーパネルの「php.ini設定」にて

「allow_url_fopen」および「allow_url_include」をいずれも

「無効(Off)」にすることを強くお勧めいたします。

◇マニュアル:php.ini設定

https://www.xserver.ne.jp/manual/man_server_phpini_edit.phpサーバーパネルの php.ini設定 で下記推奨のようです

外部URLからファイルを読み込めなくする

allow_url_fopen = Off

外部URLからPHPファイルを実行できなくする

allow_url_include = Offですが、XServerでphp.iniの設定を確認してみると下記でXアクセラレータを無効化する必要があるようです

allow_url_fopen ON ※

allow_url_include OFF ※

※「Xアクセラレータ Ver.2」が有効な場合、(※)の設定は変更できません。エックスサーバーのカスタマーサポートに質問してもいいかも

【ご相談】先日のインシデントを受けてのPHPの設定について

「allow_url_fopenをOff」推奨の旨をメールで連絡いただいたのですが、

「Xアクセラレータ Ver.2」と競合するようです。

どちらを優先すべきでしょうか?

よろしくお願いいたします。> > セキュリティを最優先する場合は、「allow_url_fopenをOff」を

> > 優先していただきますようお願いいたします。PHP マニュアル

https://www.php.net/manual/ja/filesystem.configuration.php

Xアクセラレータ Ver.2

https://www.xserver.ne.jp/manual/man_server_xaccelerator.php

最初の侵入経路は結局何だったのか?

プラグイン周りの改ざん、不正ファイルが多かったのでプラグインの可能性が高そうでした。

カスタマーに問い合わせてみても、さすがに下記でした

申し訳ございませんが、侵入経路やファイルの特定などは

当サービスにて調査やご案内がかないません。

あらかじめご了承ください。

不正アクセスの予防策に関しましては、

下記ページもご活用くださいますと幸いです。